O nas

Niezależnie od tego czy jesteś właścicielem małej firmy, prowadzisz biuro księgowe czy zarządzasz działem IT w dużej korporacji, nasza oferta jest dla Ciebie!

Jesteśmy firmą działającą na rynku od 2011 roku, w swoim portfolio posiadamy prace dla firm klasy Enterprise powyżej 500 000 pracowników, a także małych firm 2-3 pracowników.

Zobacz jak się rozwijaliśmy

przez ostatnie 9 lat

Otworzenie firmy Avant-IT

Praca dla pierwszego klienta korporacyjnego IBM

Strategiczna współpraca z klientami z branży handlowej/e-commerce oraz szkoleniowej

- 7 lokalizacji na terenie całej polski.

Strategiczna współpraca z klientem z branży architektonicznej

Zwiększenie obsługi do 210 aktywów

- ilość wspieranych lokalizacji - 11

Praca dla drugiego klienta korporacyjnego - Credit Suisse

Rozszerzenie działalności o kolejny sektor tym razem NGO

- w stałej obsłudze 270 aktywów i 14 lokalizacji

Rozszerzenie współpracy o kolejne firmy z branż rachunkowości oraz konstrukcyjnej

Budowa nowej marki Cyberam

- pozyskanie strategicznego partnera z branży prawnej

- łącznie w obsłudze 350 stanowisk, 50 serwerów i 17 lokalizacji.

stalych klientów

stacji roboczych

Co zyskujesz współpracując z nami

Najtańsza oferta na rynku

– od 39 zł netto / stanowisko miesięcznie,

płacisz za ilość stanowisk, nie martwisz się ukrytymi kosztami.

Dostęp do technologii za darmo

– już nie musisz martwić się kosztem licencji,

utrzymania, wdrożeń oraz sprzętu.

Cyber Com (Cyber Kom)

- Poczta biznesowa

- Współdzielone kalendarze

- System komunikacji / Chat

- Wideokonferencje

- System zarządzania projektami

- Dysk w chmurze

Cyber Sys

- System zarządzania użytkownikami

- System zarządzania komputerami

- System zarządzania aktualizacjami

- System zarządzania siecią

Cyber Cop

- System kopii bezpieczeństwa

- System Archiwizacji

- System Disaster Recovery

Gwarancje

Otrzymasz unikatową na rynku usługę przejęcia odpowiedzialności za wszystkie systemy IT, nie będą cię interesowały kopie bezpieczeństwa, archiwizacja, antywirusy, zabezpieczenia sieci i poczty

Architekt IT

Twoja firma będzie podejmowała strategiczne decyzje uwzględniając najnowsze technologie. będzie miała gwarancje spójności wszystkich systemów, sprzęt optymalny jakościowo i cenowo do potrzeb firmy.

SZEF IT

Który zrozumie twój biznes, będzie uczestniczył w kluczowych spotkaniach, proponował rozwiązania i optymalizację, a także minimalizowanie kosztów.

Motywowanie pracowników

Twoi pracownicy otrzymają system za pomocą którego łatwo i czytelnie zaadresują każdy problem, otrzymają pomoc zgodnie z wcześniej ustalonymi transparentnymi zasadami, otrzymają odpowiedz na swoje pytania i wątpliwości.

Minimalizację problemów

Monitorujemy Twoje i nasze systemy, dzięki czemu to system zgłasza awarie zanim użytkownik ją zauważy. W ten sposób udaje się proaktywnie likwidować 60% potencjalnych incydentów.

Praca z domu

Zachowaj szybkość, sprawność i produktywność wszystkich pracowników zdalnych dzięki systemowi do zarządzania, zobaczysz jak prosto się komunikować za pomocą chatu, jak łatwo organizować spotkania online za pomocą tele/video konferencji i w jaki sposób planować dzień dzięki współdzielonym kalendarzom, planerowi spotkań, systemowi rezerwacji zasobów firmowych.

Benefity dla pracowników

Dzięki naszej partnerskiej współpracy każdy pracownik otrzyma dostęp do swojego prywatnego informatyka, który chętnie pomoże w zakresie sprzętu prywatnego, rozwiąże problemy, przeinstaluje system, doradzi jaki sprzęt kupić, załatwi rabat.

Sprzęt

Proces decyzyjny i zakupowy potrafi być bardzo czasochłonny. Dowiesz się czy i kiedy musisz zakupić/wymienić sprzęt, otrzymasz ofertę na zakup sprzętu nowego oraz poleasingowego, załatwimy leasing. Nie chcesz ponosić jednorazowych kosztów ? Otrzymasz ofertę „Device as a Service” w formie abonamentu dostarczymy sprzęt IT i wszystkie niezbędne akcesoria, na czas awarii dostarczymy sprzęt zastępczy, przestaną cię interesować gwarancje i nie będziesz musiał się martwić o kondycje finansową/kredytową firmy, będzie to koszt operacyjny. Zlikwidujesz stanowisko, a my odbierzemy sprzęt i twój abonament po prostu się zmniejszy.

Szkolenia i konsultacje

Twoi pracownicy dowiedzą się jak efektywnie używać wszystkich dostępnych technologii, w jakie e-maile lepiej nie klikać, dowiedzą się jak wygląda kultura IT jakie są przyjęte standardy i procesy. Unikniesz źle adresowanych problemów. Dowiedzą się jak przechowywać hasła.

Cennik

Świadczymy usługi informatyczne dla firm na najwyższym poziomie.

|

Zapraszamy do zapoznania się z ofert |

ZAKRES OFERTY |

|

Limit stanowisk |

brak |

|

Godziny serwisowe |

08:00 - 17:00 |

|

Godziny serwisowe dla awarii Krytycznych |

24h/7/365 |

|

Typ pomocy: |

|

|

Pomoc Telefoniczna |

|

|

Pomoc Telefoniczna 24/7 |

|

|

Pomoc zdalna |

|

|

Pomoc w lokalizacji klienta |

|

|

Opłata za dodatkową lokalizację |

100 zl/msc |

|

Kanały komunikacji: |

|

|

Zgłoszenie przez Infolinie |

|

|

Zgłoszenie przez Infolinie 24h |

|

|

Zgłoszenie przez portal |

|

|

Zgłoszenie przez e-mail |

|

|

Zgłoszenie przez chat |

|

|

Czas reakcji |

|

|

Gwarantowany czas reakcji - incydent |

2h |

|

Średni czas reakcji - incydent |

30 min |

|

Gwarantowany czas reakcji - incydent krytyczny |

30 min |

|

Średni czas reakcji - incydent krytyczny |

10 min |

|

Wniosek |

3 dni robocze |

|

Zmiana |

18:00 - 04:00 PN-PT + Weekend 08:00 - 04:00 |

|

Moduł zarządzania infrastrukturą IT |

|

|

Centralne Zarządzanie użytkownikami |

|

|

Tworzenie i usuwanie kont użytkowników |

|

|

Nadawanie i odbieranie uprawnień dostępowych oraz administracyjnych |

|

|

Blokowanie użytkowników |

|

|

Resetowanie haseł użytkowników |

|

|

Tworzenie i zarządzanie kontami pocztowymi użytkowników |

|

|

Tworzenie aliasów pocztowych, przekierowań, autoresponder-ów, stopek |

|

|

Tworzenie i zarządzanie kontami Cloud, Chat, Wideokonferencji, Kanban |

|

|

Polityki dla użytkowników |

|

|

Centralne zarządzanie systemami IT |

|

|

Polityki dla komputerów definiujące, w jaki sposób sprzęt ma się zachowywać |

|

|

Polityki dla drukarek |

|

|

Monitoring IT |

|

|

Inwentaryzacja sprzętu IT |

|

|

Zarządzanie licencjami |

|

|

Zarządzanie komputerami, laptopami |

|

|

Wdrażanie i instalowanie nowych stanowisk w siedzibie klienta |

|

|

Zabezpieczenia układowe (Firmware) |

|

|

Zabezpieczenia przed nieupoważnionym dostępem fizycznym do sprzętu |

|

|

Optymalizacja systemu operacyjnego |

|

|

Blokowanie wprowadzania zmian bez autoryzacji |

|

|

Dostosowanie stanowiska do zdalnej pomocy IT |

|

|

Dostosowanie stanowiska do zdalnej pracy przez |

|

|

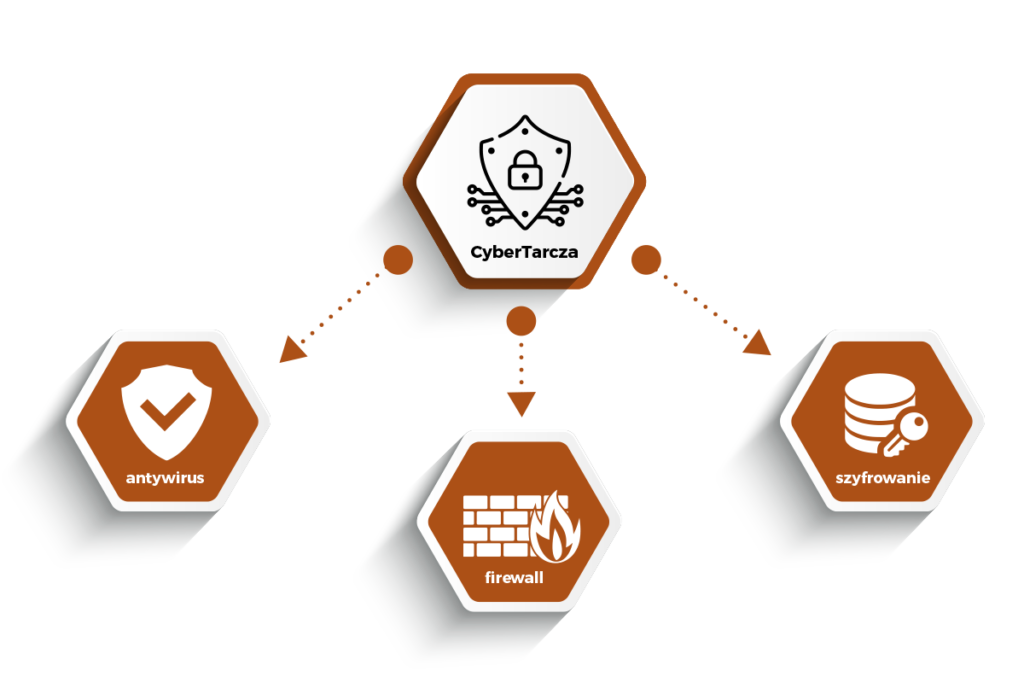

Zabezpieczenie stanowiska Antywirusem |

|

|

Zabezpieczenie stanowiska Firewall |

|

|

Zabezpieczenie stanowiska Szyfrowaniem |

|

|

Kopie bezpieczeństwa stanowiska |

|

|

Instalacja i konfiguracja oprogramowania |

|

|

Zarządzanie telefonami komórkowymi i tabletami |

|

|

Zarządzanie użytkownikami |

|

|

Antywirus |

|

|

Szyfrowanie |

|

|

Instalacja programów |

|

|

Zarządzanie serwerami |

|

|

Wdrażanie i instalowanie serwerów u klienta |

|

|

Zabezpieczenia układowe (Firmware) |

|

|

Zabezpieczenia przed nieupoważnionym dostępem fizycznym do sprzętu |

|

|

Optymalizacja systemu operacyjnego |

|

|

Blokowanie wprowadzania zmian bez autoryzacji |

|

|

Dostosowanie stanowiska do zdalnej pomocy IT |

|

|

Zabezpieczenie stanowiska Antywirusem |

|

|

Zabezpieczenie stanowiska Firewall |

|

|

Zabezpieczenie stanowiska Szyfrowaniem |

|

|

Kopie bezpieczeństwa serwera |

|

|

Instalacja i konfiguracja oprogramowania |

|

|

Zarządzanie urządzeniami peryferyjnymi |

|

|

Drukarki |

|

|

Drukarki Fiskalne |

|

|

Skanery |

|

|

Telefony VoIP |

|

|

Moduł bezpieczeństwa |

|

|

Aktualizacje |

|

|

Systemy operacyjne w tym serwerowe |

|

|

Standardowe programy |

|

|

Indywidualne systemy klienta |

|

|

Szyfrowanie |

|

|

Dyski systemowe |

|

|

Dyski dodatkowe |

|

|

Dyski zewnętrzne |

|

|

Monitoring Szyfrowania |

|

|

Antywirus |

|

|

Program antywirusowy w pakiecie |

|

|

Aktualizacja programu antywirusowego |

|

|

Aktualizowanie baz sygnatur wirusów |

co 3 dni |

|

Polityki antywirusowe |

|

|

Monitorowanie statusu oraz zachowania antywirusów |

|

|

Firewall / Zapora ogniowa komputerów oraz sieci |

|

|

Polityki Firewall |

|

|

Monitorowanie statusu firewall |

|

|

Kopie bezpieczeństwa |

|

|

Częstotliwość kopii bezpieczeństwa |

Co tydzień |

|

Historia kopii bezpieczeństwa / plików (Retencja) |

4 |

|

Kopia bezpieczeństwa w czasie rzeczywistym bez czasu przywracania (Replikacja) |

Opcja |

|

Kopia bezpieczeństwa na wypadek katastrofy poza siedzibą firmy (Disaster Recovery) |

|

|

Kopia bezpieczeństwa Offline '- na wypadek udanego ataku szyfrującego dyski |

Opcja |

|

Monitorowanie kopii bezpieczeństwa |

|

|

Testy kopii bezpieczeństwa (Testowe przywracanie plików) |

Rocznie |

|

Archiwizowanie danych |

|

|

Zarządzanie portami zewnętrznymi i wewnętrznymi |

|

|

Możliwość blokowania portów USB, SATA itd. |

|

|

Możliwość blokowania zgrywania danych na urządzenia inne niż firmowe |

|

|

Zabezpieczenie przed dostępem do portów wewnętrznych |

|

|

Sieć |

|

|

Monitorowanie ruchu w sieci |

|

|

Zarządzanie urządzeniami sieciowymi |

|

|

Blokowanie dostępu do sieci urządzeniom innym niż firmowe lub dopuszczone |

|

|

Blokowanie dostępu do sieci lub stron internetowych |

|

|

Nadawanie dostępu do sieci firmowej poza siedzibą firmy (VPN) |

|

|

Moduł poczty |

|

|

Nowoczesny system poczty biznesowej |

|

|

Możliwość współdzielenia lub delegowania poczty wewnątrz firmy |

|

|

Współdzielone kalendarze z rezerwacją zasobów firmy w tym salek, projektorów itp. |

|

|

Współdzielone kontakty |

|

|

Dostęp na różnych urządzeniach (Komputer, telefon, tablet) |

|

|

Centralna konsola administracyjna |

|

|

Zaawansowane funkcje konfiguracji i opcje dostosowywania dla firm |

|

|

Możliwość zablokowania dostępu do poczty z innych urządzeń niż firmowe |

|

|

Antywirus, Antyspam i szyfrowanie poczty |

|

|

Polityki np. blokowanie włączenia przekierowań przez użytkownika |

|

|

Moduł Cloud |

|

|

Miejsce do przechowywania i współdzielenia danych |

|

|

Dostępu do danych z dowolnego miejsca za pomocą przeglądarki internetowej |

|

|

Udostępnianie zasobów za pomocą wygenerowanego linku |

|

|

Udostępnianie zasobów za pomocą indywidualnych kont użytkowników |

|

|

Mapowanie zasobów w systemie (widziany jako dysk) |

|

|

Aplikacja do automatycznej synchronizacji danych |

|

|

Dostęp z komputera, telefonu, tabletu |

|

|

Możliwość zablokowania dostępu do cloud z innych urządzeń niż firmowe |

|

|

Moduł Chat |

|

|

Wymiana szybkich wiadomości tekstowych w firmie |

|

|

Rozmowy grupowe, kanały rozgłoszeniowe |

|

|

Wiadomości audio i video |

|

|

Rozmowy Audio i Video |

|

|

Przesyłanie plików |

|

|

Dostęp z komputera, telefonu, tabletu |

|

|

Możliwość zablokowania dostępu do chat z innych urządzeń niż firmowe |

|

|

Moduł zarządzania projektami |

|

|

Planowanie projektów |

|

|

Widok Kanban |

|

|

Zarządzanie zadaniami |

|

|

Współdzielenie plików |

|

|

Możliwość zablokowania dostępu do projektów z innych urządzeń niż firmowe |

|

|

Moduł Video i Tele konferencji |

|

|

Zarządzanie pokojami konferencyjnymi |

|

|

Ilość pokoi konferencyjnych |

bez ograniczen |

|

Ilość jednocześnie podłączonych użytkowników audio |

1000 |

|

Ilość jednocześnie podłączonych użytkowników video |

100 |

|

Współdzielona biała tablica |

|

|

Współdzielone notatki |

|

|

Chat publiczny dla gości |

|

|

Chat prywatny |

|

|

Udostępnianie ekranu |

|

|

Zarządzanie użytkownikami '- dostęp po zaakceptowaniu i nadawanie uprawnień |

|

|

Zaproszenia za pomocą linku |

|

|

Działa bez żadnych dodatkowych aplikacji na komputerach, tabletach i telefonach |

|

|

Moduł zarządzania czasem pracy |

|

|

Rozliczanie godzin poświęconych dla kontrahenta/projektu |

|

|

Rozliczanie nadgodzin |

|

|

Eksport do excela |

|

|

Moduł pracy zdalnej |

|

|

Dostęp do systemu firmy zdalnie, tak jak byśmy siedzieli przed komputerem w biurze |

|

|

Zarządzanie pracownikami zdalnymi za pomocą kalendarzy i projektów |

|

|

Wiele kanałów komunikacji, aby maksymalnie usprawnić prace zdalną |

|

|

Moduł wsparcia merytorycznego |

|

|

Konsultacje IT |

|

|

Doradztwo IT |

|

|

Szkolenia IT |

|

|

Moduł formalny |

|

|

Audyt IT |

Co dwa lata |

|

Polityka bezpieczeństwa IT |

Opcja |

|

Rola ASI |

Opcja |

|

Moduł Benefitów dla pracowników |

|

|

Wsparcie IT dla pracowników |

|

|

Pomoc z problemami na prywatnym sprzęcie |

|

|

Doradztwo i konsultacje IT |

|

|

Rabat na sprzęt 10% |

|

|

Moduł Raportowania |

|

|

Status Kopii bezpieczeństwa |

Co tydzień |

|

Status Antywirusów |

Co tydzień |

|

Status Szyfrowania |

Co tydzień |

|

Zdarzenia w sieci |

Co tydzień |

|

Zestawienie zgłoszeń użytkowników |

Co tydzień |

|

Zabezpieczenia |

|

|

Polisa OC |

1 000 000 |

|

Polisa Cyberbezpieczeństwa |

1 000 000 |

Nasz zespół

Nasi pracownicy to zespół expertów z ogromnym doświadczeniem w branży.

Od 11 lat wspieramy naszych klientów w utrzymaniu i prawidłowym działaniu infrastruktury IT.

Wciąż doskonalimy nasze umiejętności poszerzamy wiedzę poprzez uczestnictwo w szkoleniach w kraju i za granicą

by jak najlepiej służyć klientom naszymi kompetencjami.

Zapraszamy do kontaktu

ADRES:

ul. Starogajowa 17,

54-047 Wrocław

E-MAIL:

m.wlazinski@cyberam.pl